Prácticas

En este bloque vimos esencialmente una utilidad muy práctica cuando se trata de administrar redes y darles seguridad: las ACL, o listas de control de acceso.Yo lo trataría de explicar como una lista de cadenero en una puerta, donde sólo los invitados están anotados, o donde puede haber gente que no se quiera específicamente su acceso.

En todo caso, la interfaz que se dirige hacia la red a filtrar sería análogamente la puerta de entrada.

Para cada práctica y su nombre haré un listado de temas:

yisus-acl https://drive.google.com/open?id=1tgzba4qpzvoMHDPJ97ijCaHQ3Su9Rm8v

yisus-acl2 https://drive.google.com/open?id=1MhzMY1AgIw1NAIt2l0GPy8IwWfX9eimH

yisus-permit https://drive.google.com/open?id=1NqKTFVn-Qydec--GI3KNpKu3Cx8DI0Xb

yisus-aclex https://drive.google.com/open?id=17rk1k0HO9GdHPwmt1tfe7IiAZn2QJgFW

yisus-aclex2 https://drive.google.com/open?id=1DpRZk92RujrCrNJE3GVHNzxl3-ZhU8oh

pondré primero un poco de teoría al respecto, para aclarar la terminología.

esta es una tabla con todos los puertos disponibles en el protocolo TCP, que habla sobre un método de transferencia de información entre computadoras, análogamente, un sistema de paquetería, donde cada paquete viene etiquetado con su contenido y sus empaques.

En ACL, tenemos dos tipos, la básica, que sirve para bloquear host del lado IN, que se referiría a alguien que cuida a su propia familia y va en el router más cercano al cliente, con números de 0 al 99. En la extendida se aplica del lado más cercano al servidor, con números del 100 al 199, análogamente sería uno que cuida un edificio.

Aquí una descripción detallada de cada una.

Esta fue la primera topología que usamos, que ocupamos para las primeras tres prácticas como plantilla

Las primeras, de ACL básico, trataban de bloquear una sola computadora o protocolo de acceso.

Para esto ocupamos el comando clave en este parcial:

Access-list

a éste se le pueden añadir parámetros, de manera que el comando completo queda:

Access-list [n] [m] [p] [in] [out] [t]

donde:

[n] es el número, menor a 100 para básico, y mayor para extendido

[m] para decidir si hacer una lista de inclusión (permit) o exclusión (deny)

[p] aquí se escribe el protocolo a modificar, por lo general TCP

[in] es la dirección del cliente, que puede ser una sola, con la palabra clave HOST, o una red completa, incluyendo la wildcard de la red

[out] es la dirección del servidor o destino, donde aplican las mismas reglas de nomenclatura

de ahí debe asignarse en el puerto con interface [interfaz] , y dentro de el con el comando

ip access-group [n] [in/out]

Este fue el comando que incluí en la primera práctica, donde necesitamos hacer un bloqueo de salida a una sola computadora, para evitar acceso de no autorizados.

En la segunda práctica también incluimos un bloqueo sobre la red completa que está debajo del router de origen, usando el parámetro de WILDCARD

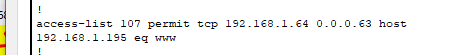

Además, usando la lista de puertos más arriba, bloquee el puerto para PING (8), y permití el puerto HTTP o WWW (80). Se añade con el comando EQ WWW o EQ 80 dentro de Access-list

En la tercera práctica añadimos un servidor DNS, por lo cual tuvimos que cambiar el parámetro dentro de cada computadora. le asignamos uno dentro de esa red:

Esta fue la plantilla que usamos para las siguientes dos prácticas, que trataron de ACL extendido. En todas ellas los comandos fueron incluidos en el router más cercano al origen.

En la cuarta práctica procuramos aprender primero los parámetros del comando para aplicar ACL extendido, donde apliqué el siguiente comando:

En la quinta hicimos un sistema más complejo, donde usé más comandos por cada router para que funcionara en conjunto sin interferir las reglas.

En la primera red (CENTRO), debía bloquear completamente todo tipo de llamadas desde y hacia la red.

En la segunda red (BANAMEX1) hice que sólo se entrara hacia un servidor, bloqueando entonces señales de entrada desde el servidor al cliente

En la tercera red (BANAMEX3) se debía bloquear un solo host dentro de la red, permitiendo el resto.

Pongo el vínculo para acceder a mis prácticas, donde dentro de la carpeta a redireccionar, se selecciona la carpeta "ccna4": https://drive.google.com/open?id=1ZEH_MGuuvIDdENbHqG9ZupiSzQRTsSgG

https://drive.google.com/open?id=1ZEH_MGuuvIDdENbHqG9ZupiSzQRTsSgG

Inalámbrica

Sobre el último tema que analizamos en redes de computadoras, vimos sobre los estándares con los que funciona la conexión inalámbrica. Esta fue estandarizada por la asociación internacional de ingenieros eléctricos "IEEE", quienes han hecho más estándares en otros ámbitos de la electrónica. Éste en específico recibió el registro 802.11, y se han sacado versiones cada vez más eficientes. Aquí una ilustración al respecto:KRACK Attack (o cómo burlar WPA2)

Ensayo

Buscas una página o dos que no quieres que queden guardadas en tu historial y entras al "incógnito", y ya te sientes seguro. Como tú, muchos han dejado la confianza puesta en la seguridad que ofrecen las redes inalámbricas con contraseña. Quien ha buscado asegurarse que puedas dormir tranquilo sin que te "hackeen" tus cuentas guardadas en el navegador, o quien bloquea intrusos de tu red para poder usar todo el ancho de banda a tu antojo, es WPA2.

Éste es el estándar aprobado para todas las redes wi-fi en el mundo, de manera que todos los dispositivos de red puedan entenderse. su nombre es Wi-fi Protected Access 2, en obvia alusión a su propósito, y que vino para corrregir los errores de su abuelo WEP y su padre WPA. Utiliza el método de cifrado de contenido AES (Advanced Encriptation Standard), método pensado para ser aprobado por los requerimientos de seguridad del gobierno de Estados Unidos.

Este cifrado, por medio de un algoritmo desconocido basado en funciones matemáticas, transforma los datos en una nuevos, que sólo pueden revertirse con una clave que sólo poseen el remitente y el destinantario.

El estándar WPA2 asegura la seguridad de conexión inalámbrica de punto a punto por medio por medio de un "tratado" (handshake o apretón de manos) antes de transmitir los datos de usuarios. Esto lo realiza por medio de tres "ecos", en los que se deja claro cuál será la clave de encriptación de información, y así solo los dos puntos tienen el medio para abrir el contenido.

Si la Casa Blanca confía en este estándar, a ti, que solamente usas tu computadora para buscar videos graciosos, te sale sobrando su seguridad, salvo para deshacerte de tus molestos vecinos.

O tal vez ya no.

La era del internet es ya una realidad, y ya no tiene vuelta atrás. Desde las más grandes compañías, gobiernos y bancos, que lo usan para conectar sus datos alrededor del mundo, hasta tus videollamadas con la tía de los memes, es ya usado para casi todo lo que tenga que ver con información o comunicación. Los que más exigen seguridad en estos casos son los gobiernos, los bancos y los usuarios precavidos. Buscan los más altos estándares para evitar a toda costa perder información.

Hoy en día el conocimiento, la información, son los bienes más buscados. Con ellos se puede elevar al prestigio o destruir la imagen de una empresa, llevar una empresa a la ruina o la bancarrota. Existen los crackers, personas dedicadas a robar esta información para su beneficio o de un tercero. Buscan siempre los pequeñísimos errores que toda la informática tiene, y los explotan al máximo.

Ahora bien, existen los hackers. Hago hincapié en no confundir este concepto con el de cracker, un error al que muchos caen por la mala publicidad de los medios y los memes de computación.

Ambos tienen la característica de buscar errores en los programas y redes, pero un cracker busca explotarlas para sí, y un hacker siempre busca mejorar los sistemas y contribuir en la construcción de la seguridad en la informática.

Mathy Vanhoef y Frank Piessens de la universidad de Leuven en Bélgica descubrieron en 2016 una importante falla en WPA2. Tras meter repetidas solicitudes falsificadas en la tercera fase del handshaking, se puede simular que un tercero es el dispositivo de destino, e interceptar las señales. Han dejado como software abierto la simulación del hackeo, además de un escáner para verificar si tu dispositivo puede sufrir un ataque KRACK en 🌐GitHub.

Esto demuestra que no es del todo incorruptible el protocolo de wi-fi, lo que ha causado conmoción, en especial entre los que manejan información importante. Algunas empresas de telecomunicaciones están haciendo el paso a WPA3, que prevee estos errores, reemplazándolas por el intercambio simultáneo de claves constantes.

Aún así, tomará tiempo antes que en todo el mundo se adopte la medida. Muchos crackers buscarán la forma de replicar el proceso de los hackers y llevarse la información. Por ahora, se puede evitar actualizando nuestros dispositivos a los nuevos parches para WPA3. ¿Qué nos queda?

Les dejo una lista de dispositivos vulnerables mantenido por la comunidad 🌐aquí, donde incluyen una lista de acciones por realizar para prevenirlo, además del link para leer más acerca del descubrimiento 🌐aquí

Práctica del Segundo Parcial

Topología

Para este parcial hice una práctica integradora, con los conocimientos que hasta ahora he adquirido en Cisco Networking Academy, para mostrar mi avance en el aprendizaje.Dejo en primer lugar un pequeño video descriptivo, donde detallo las partes del proyecto:

Aquí el vínculo de descarga del proyecto: yisus-allv3.pkt

También, para interesados, tengo los comandos usados en los dos routers y el HTML de la página web:

Router Central

ena

conf t

hostn CENTRAL

ena secret ENABLE

line console 0

password CALACADEMY

login

exit

line vty 0 4

password CALACADEMY

login

exit

ser pass

ban motd #Californian Science Academy#

int fa1/0

ip add 192.168.0.1 255.255.255.224

ip nat in

no shut

exit

int fa5/0

ip add 192.168.0.33 255.255.255.224

ip nat in

no shut

exit

int se7/0

ip add 192.168.0.65 255.255.255.224

ip nat in

no shut

exit

int fa2/0

ip add 192.168.0.97 255.255.255.224

ip nat in

no shut

exit

int fa3/0

ip add 192.168.0.129 255.255.255.224

ip acc 9 in

ip nat in

no shut

exit

int fa4/0

ip add 192.168.0.161 255.255.255.224

ip acc 9 in

ip nat in

no shut

exit

ip route 0.0.0.0 0.0.0.0 192.168.7.234

acc 1 permit 192.168.0.0 0.0.0.31

acc 2 permit 192.168.0.32 0.0.0.31

acc 3 permit 192.168.0.64 0.0.0.31

acc 4 permit 192.168.0.96 0.0.0.31

acc 5 permit 192.168.0.128 0.0.0.31

acc 6 permit 192.168.0.160 0.0.0.31

acc 7 permit 192.168.0.192 0.0.0.31

acc 8 permit 192.168.0.224 0.0.0.31

acc 9 deny host 192.168.0.34

acc 9 permit any

ip nat pool 1 192.168.0.0 192.168.0.0 netmask 255.255.255.224

ip nat in source list 1 pool 1 overload

ip nat in source list 2 pool 1 overload

ip nat in source list 3 pool 1 overload

ip nat in source list 4 pool 1 overload

ip nat in source list 5 pool 1 overload

ip nat in source list 6 pool 1 overload

ip nat in source list 7 pool 1 overload

ip nat in source list 8 pool 1 overload

ip dhcp pool 1

network 192.168.0.0 255.255.255.224

default-router 192.168.0.1

dns-server 192.168.0.3

exit

ip dhcp pool 2

network 192.168.0.32 255.255.255.224

default-router 192.168.0.33

dns-server 192.168.0.3

exit

ip dhcp pool 3

network 192.168.0.64 255.255.255.224

default-router 192.168.0.65

dns-server 192.168.0.3

exit

ip dhcp pool 4

network 192.168.0.96 255.255.255.224

default-router 192.168.0.97

dns-server 192.168.0.3

exit

ip dhcp pool 5

network 192.168.0.128 255.255.255.224

default-router 192.168.0.129

dns-server 192.168.0.3

exit

ip dhcp pool 6

network 192.168.0.160 255.255.255.224

default-router 192.168.0.161

dns-server 192.168.0.3

exit

ip dhcp pool 7

network 192.168.0.192 255.255.255.224

default-router 192.168.0.193

dns-server 192.168.0.3

exit

ip dhcp pool 8

network 192.168.0.224 255.255.255.224

default-router 192.168.0.225

dns-server 192.168.0.3

exit

router rip

ver 2

no auto

network 192.168.0.0

network 192.168.0.32

network 192.168.0.64

network 192.168.0.96

network 192.168.0.128

network 192.168.0.160

network 192.168.0.192

network 192.168.0.224

no auto

exit

ip http server

ip http secure-s

exit

conf t

hostn CENTRAL

ena secret ENABLE

line console 0

password CALACADEMY

login

exit

line vty 0 4

password CALACADEMY

login

exit

ser pass

ban motd #Californian Science Academy#

int fa1/0

ip add 192.168.0.1 255.255.255.224

ip nat in

no shut

exit

int fa5/0

ip add 192.168.0.33 255.255.255.224

ip nat in

no shut

exit

int se7/0

ip add 192.168.0.65 255.255.255.224

ip nat in

no shut

exit

int fa2/0

ip add 192.168.0.97 255.255.255.224

ip nat in

no shut

exit

int fa3/0

ip add 192.168.0.129 255.255.255.224

ip acc 9 in

ip nat in

no shut

exit

int fa4/0

ip add 192.168.0.161 255.255.255.224

ip acc 9 in

ip nat in

no shut

exit

ip route 0.0.0.0 0.0.0.0 192.168.7.234

acc 1 permit 192.168.0.0 0.0.0.31

acc 2 permit 192.168.0.32 0.0.0.31

acc 3 permit 192.168.0.64 0.0.0.31

acc 4 permit 192.168.0.96 0.0.0.31

acc 5 permit 192.168.0.128 0.0.0.31

acc 6 permit 192.168.0.160 0.0.0.31

acc 7 permit 192.168.0.192 0.0.0.31

acc 8 permit 192.168.0.224 0.0.0.31

acc 9 deny host 192.168.0.34

acc 9 permit any

ip nat pool 1 192.168.0.0 192.168.0.0 netmask 255.255.255.224

ip nat in source list 1 pool 1 overload

ip nat in source list 2 pool 1 overload

ip nat in source list 3 pool 1 overload

ip nat in source list 4 pool 1 overload

ip nat in source list 5 pool 1 overload

ip nat in source list 6 pool 1 overload

ip nat in source list 7 pool 1 overload

ip nat in source list 8 pool 1 overload

ip dhcp pool 1

network 192.168.0.0 255.255.255.224

default-router 192.168.0.1

dns-server 192.168.0.3

exit

ip dhcp pool 2

network 192.168.0.32 255.255.255.224

default-router 192.168.0.33

dns-server 192.168.0.3

exit

ip dhcp pool 3

network 192.168.0.64 255.255.255.224

default-router 192.168.0.65

dns-server 192.168.0.3

exit

ip dhcp pool 4

network 192.168.0.96 255.255.255.224

default-router 192.168.0.97

dns-server 192.168.0.3

exit

ip dhcp pool 5

network 192.168.0.128 255.255.255.224

default-router 192.168.0.129

dns-server 192.168.0.3

exit

ip dhcp pool 6

network 192.168.0.160 255.255.255.224

default-router 192.168.0.161

dns-server 192.168.0.3

exit

ip dhcp pool 7

network 192.168.0.192 255.255.255.224

default-router 192.168.0.193

dns-server 192.168.0.3

exit

ip dhcp pool 8

network 192.168.0.224 255.255.255.224

default-router 192.168.0.225

dns-server 192.168.0.3

exit

router rip

ver 2

no auto

network 192.168.0.0

network 192.168.0.32

network 192.168.0.64

network 192.168.0.96

network 192.168.0.128

network 192.168.0.160

network 192.168.0.192

network 192.168.0.224

no auto

exit

ip http server

ip http secure-s

exit

Router Media

ena

conf t

hostn MEDIA

ena secret ENABLE

line console 0

password CALACADEMY

login

exit

line vty 0 4

password CALACADEMY

login

exit

ser pass

ban motd #Californian Science Academy - Media#

int se6/0

ip add 192.168.0.66 255.255.255.224

ip help 192.168.0.65

no shut

exit

int se7/0

ip add 192.168.0.1 255.255.255.224

ip help 192.168.0.65

no shut

exit

ip route 0.0.0.0 0.0.0.0 192.168.0.33

conf t

hostn MEDIA

ena secret ENABLE

line console 0

password CALACADEMY

login

exit

line vty 0 4

password CALACADEMY

login

exit

ser pass

ban motd #Californian Science Academy - Media#

int se6/0

ip add 192.168.0.66 255.255.255.224

ip help 192.168.0.65

no shut

exit

int se7/0

ip add 192.168.0.1 255.255.255.224

ip help 192.168.0.65

no shut

exit

ip route 0.0.0.0 0.0.0.0 192.168.0.33

Página Principal

<html>

<head><title>calacademy.org</title>

<style>body {height: 100%; width: 100%; padding: 0; margin: 0;font-family: "Century Gothic"; background-image: url('bkg.jpg'); background-size: cover; background-attachment: fixed; background-repeat: no-repeat;} body>div{height: 100%; width: 100%;padding: 50px 20px;background-color: rgba(0,0,0,.7);color:white;} div>div {width: 100%;}.h1{font-size:50px;}.h2{font-size:30px;}div.a{margin-top: 50px;}a{padding: 15px; font-size: 15px;background-color:DarkCyan; color: inherit; text-decoration: none;}a:hover{background-color:Cyan; color: black;}</style>

<body>

<div>

<div class="h1">Californian Science Academy</div>

<div class="h2">Initial Portal</div>

<div class="a">

<a href="http://calacademy.iot">Go to IoT control</a>

<a href="/map.htm">Map</a>

</div>

</div>

</body>

</html>

<head><title>calacademy.org</title>

<style>body {height: 100%; width: 100%; padding: 0; margin: 0;font-family: "Century Gothic"; background-image: url('bkg.jpg'); background-size: cover; background-attachment: fixed; background-repeat: no-repeat;} body>div{height: 100%; width: 100%;padding: 50px 20px;background-color: rgba(0,0,0,.7);color:white;} div>div {width: 100%;}.h1{font-size:50px;}.h2{font-size:30px;}div.a{margin-top: 50px;}a{padding: 15px; font-size: 15px;background-color:DarkCyan; color: inherit; text-decoration: none;}a:hover{background-color:Cyan; color: black;}</style>

<body>

<div>

<div class="h1">Californian Science Academy</div>

<div class="h2">Initial Portal</div>

<div class="a">

<a href="http://calacademy.iot">Go to IoT control</a>

<a href="/map.htm">Map</a>

</div>

</div>

</body>

</html>

Página de Mapa

<html>

<head>

<title>Mapa</title>

<style>body{height: 100%; width: 100%; background-image: url(map.jpg); background-size: cover; background-attachment: fixed; background-position: center; background-repeat: no -repeat;}</style>

</head>

<body></body>

</html>

<head>

<title>Mapa</title>

<style>body{height: 100%; width: 100%; background-image: url(map.jpg); background-size: cover; background-attachment: fixed; background-position: center; background-repeat: no -repeat;}</style>

</head>

<body></body>

</html>

Comentarios

Publicar un comentario